去年見つけたXSS紹介します.

WordPress上でとあるMarkdownプラグインを使用すると,JavaScriptの投稿を禁じられたユーザーでもJavaScriptを投稿できるようになります.複数人でブログ運営していて権限の低いブログライターがブログ所有者のセッションを乗っ取ることも可能です.

もくじ

WordPressのXSS対策機能

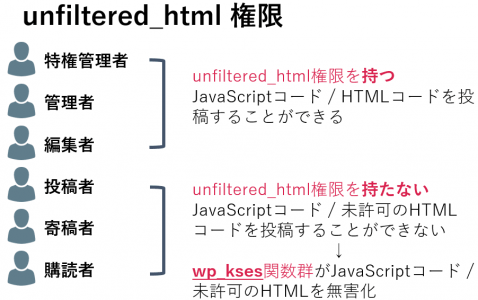

unfiltered_html

WordPressには複数人でブログを運営するためにユーザーレベルが設けられています.デフォルトでは,特権管理者・編集者・投稿者・寄稿者・購読者が設定されています.

このうち投稿者以下のユーザーはJavaScriptを含んだ投稿ができません.これらのユーザーレベルがJavaScriptを含んだ投稿をするとその部分をwp_ksesが無害化します.

<script>alert(1);//</script> → 削除 <a href="javascript:alert(1)">リンク</a> → <a href="alert(1)">リンク</a>

上記のようにjavascriptが動作しないように変換してくれていることが分かります.XSSしまくってる人たちは上記以外でもjavascriptを実行する方法を御存知でしょうが,その多くの手法がwp_ksesによって塞がれています.そしてこの**wp_ksesはHTMLに対して動作**します.

Markdownプラグインを使ったwp_kses突破

Markdown on Save Improved (MoSI)を使うとJavaScript投稿を禁じられているユーザーでもJavaScriptを埋め込むことが可能になります.

Markdownって何?って人は→こちら

Markdownで以下の記述をすると,記事投稿時にjavascriptが動作する形で出力してくれます.wp_ksesによる削除等を突破できます.

//">a<a>.jpg) ↓ <img src="http://example.co.jp/x<code>“</code><a href="onerror="alert(1)//"">a<a>.jpg

コードはもっと短くできそうだけど試してないです.

原因にWordPress公式のAPIが絡んでた

そもそもXSSができたのはMoSIプラグインの実装上の問題から来たわけですが,少し調べてみるとXSSを引き起こした原因にWordPress公式のAPIが絡んでいました

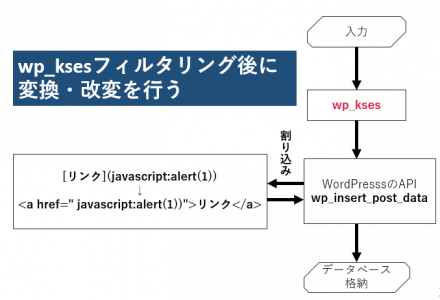

wp_insert_post_data

プラグイン開発者の皆さんはこのAPIを使っているのでしょうか.このAPIはwp_ksesで検査した後のテキストデータを再編集できるようになるAPIです.MoSIプラグインは,このAPIを用いてMarkdown記法からHTML記法へ変換していました.

wp_ksesで検査した後にhtmlに変換するわけですから,当然Markdown記法で書いたテキストにjavascriptが含まれていてもwp_ksesはスルーしちゃうわけです.

その後

すぐ修正されました.でもMarkdownを使ってブログを書くにはJetPackを使うのがメジャーだということで,開発者の方がJetPackを使うようにアナウンスを出しました.このプラグインはもう開発止まってます.使ってる人は早くJetPackに移行しようね.

WordPressのAPIリファレンスにしっかりXSSのリスクを書いてて欲しい.まだ沢山こういう脆弱性持ってるプラグインありそうで怖い.