タイトルが不穏ですが調査やサポートに連絡した結果「通常使用は問題ない」との結論になりましたので先に言っておきます。じゃあなぜ記事にしたかというと「WEBサイト作るときに超困る」からです。

追記:以下の検証等は(2015年11月バージョンの)カスペルスキー2016 Windows版です。

もくじ

一体何が起きているのか

カスペルスキー 2016および2015の話です。2016はつい最近パッケージ版が発売されましたね。このカスペルスキー2016 Windows版 をインストールすると、アクセスする(ほぼ全ての)WEBサイトに**「カスペルスキー謹製 javascriptコード」**が挿入されます。

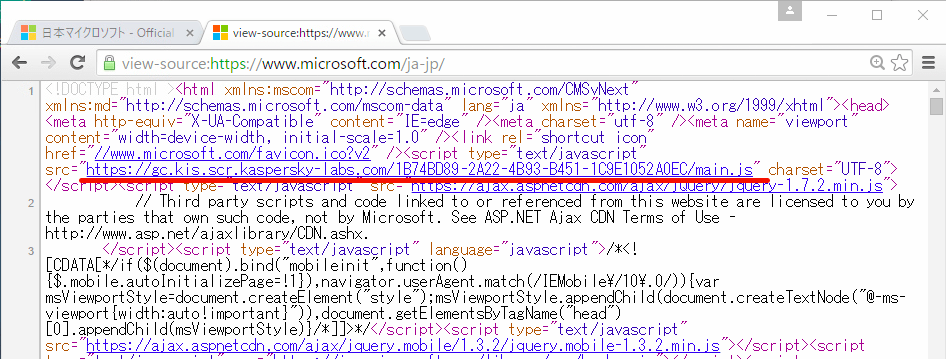

これはカスペルスキーと全く関係ないMicrosoftのWEBサイト(https://www.microsoft.com/ja-jp)を表示した時のhtmlソースです。

見辛くてすいません。microsoftのWEBサイトなのに**「https://gc.kis.scr.kaspersky-labs.com/1B74BD89-2A22-4B93-B451-1C9E1052A0EC/main.js」**というjavascript コードが挿入されているのがわかります。

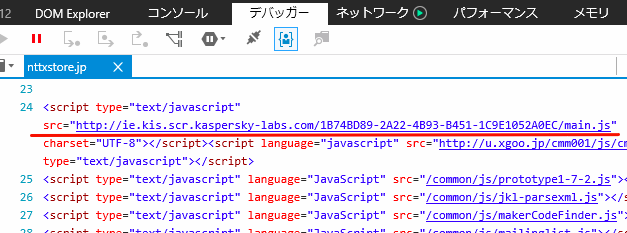

IEでnttxstore.jpを表示してみました。

IEでは**「https://ie.kis.scr.kaspersky-labs.com/1B74BD89-2A22-4B93-B451-1C9E1052A0EC/main.js」**というアドレスに変わっています。

カスペルスキー 2016では

- IEは ie.kis.scr.kaspersky-labs.com

- FireFoxは ff.kis.scr.kaspersky-labs.com

- Chromeはgc.kis.scr.kaspersky-labs.com

追記:コメントより。情報提供ありがとうございます!

Edgeではどうかと調べてみたら、Internet Explorerとは異なっていました。

me.kis.scr.kaspersky-labs.com

という3種類のブラウザで SSL, 非SSL問わずほぼ全てのサイトにカスペルスキー スクリプトを挿入してくるのです。

裏で0.5秒ごとに通信している

カスペルスキーのスクリプトなのできっとセキュリティー性を高めてくれているのだろう。。。実際カスペルスキー2016ではWEB関連の保護機能がやたら多い。ネット決済保護から広告ブロックまで。さすが。

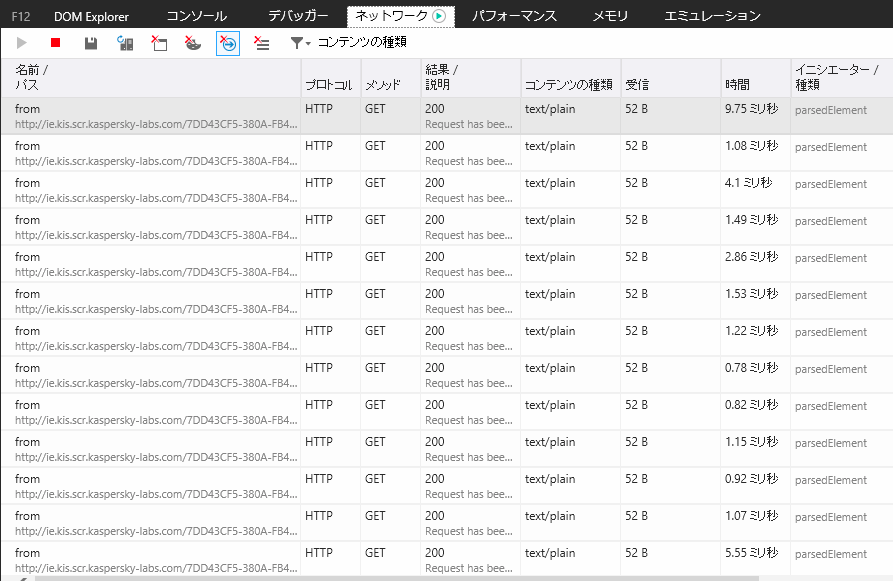

なので通常使用には全く問題ないのですが、問題なのはこのスクリプト約0.5秒ごとに**「カスペルスキーのドメイン(正確にはPC内のカスペルスキーアプリケーション)に対してHTTPリクエストを発信している」**ということなんです。

ブラウザの開発ツールを見てみると、WEBサイトがレンダリングし終わってものの数秒でカスペルスキーに対するリクエストでうめつくされている。これではネットワークモニターは使いものにならない。

スクリプト挿入は無効にできない

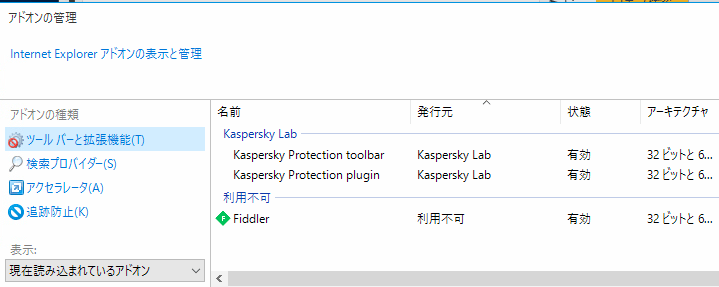

サポートに連絡したところ、「まずはブラウザのアドオンを無効にしてくれ」とのことでした。

カスペルスキー2016をインストールするとIE , Firefox, Chromeにそれぞれ「カスペルスキープラグイン」というものがインストールされてしかも勝手に有効化します。これを無効化にしてくれということでしたが無効化にしても解決せず。

それどころかWEB関連の保護機能全ての機能を無効にしてもスクリプト挿入は止まりませんでした。

結果サポートが出した結論は「止めるにはカスペルスキーを使わない」ということでした。サポートなのにそんなこと言っていいのか・・・

このスクリプト挿入機能はカスペルスキーの保護機能が有効になっている限りは止まりません。このことは去年公式フォーラムなどで話題になっていたようです。

参考:Kaspersky Internet Security がページに不審なコードを埋め込み?

補足:現状のバージョンでは「暗号化された接続のスキャン」オプションをオフにすることで適切に挿入が停止するというお話を頂いております。

最低限の対処法

サポート担当者さんは「カスペルスキーを無効にするしかない」と仰っていましたが、スクリプトの挿入は止められないものの通信自体を止めればネットワークモニターは使えるようになるのでその方法を紹介します。

根本的な解決ではありませんが、最低限ネットワークモニターだけ使えるようにしたいという場合です

hostsの書き換えで対処

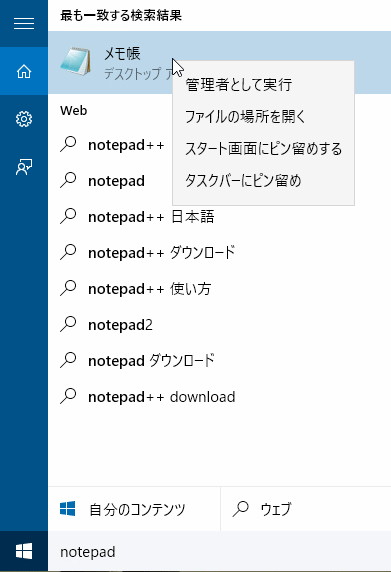

メモ帳を管理者権限で実行します。

メモ帳で「C:¥Windows¥System32¥drivers¥etc¥hosts」ファイルを開き、最後の行に以下の文字を追加して保存します。

- 0.0.0.0 ie.kis.scr.kaspersky-labs.com

- 0.0.0.0 gc.kis.scr.kaspersky-labs.com

- 0.0.0.0 ff.kis.scr.kaspersky-labs.com

- 0.0.0.0 me.kis.scr.kaspersky-labs.com

4つをドメインを0.0.0.0に回します。

Kaspersky の埋め込みスクリプトの動作を解析してみた

より詳細に解析してくださったみたいです。上記の解析内容ですと、hostsで127.0.0.1に回すのは適切ではない可能性があるので0.0.0.0に変更しました。

0.0.0.0でもいいのかしら・・・

HTMLにスクリプトの挿入は行われますが、スクリプトのソースを取りに行くことができなくなるためスクリプトが動作しなくなります。コンソールにエラーが1つ出るのと、ソースが書き換えられるのは回避できませんがカスペルスキーを使い続けるには今のところこの方法しかありません。

スクリプトが動作しなくなると以下の機能が停止する可能性があります

- ネット決済保護

- 危険サイト診断

- コンテンツブロック

- セキュリティキーボード

- バナー広告対策

- Web トラッキング防止機能

保護のためにセキュリティー会社はどこまでユーザーに食い込んでいいのか

セキュリティー意識が高くなってきた最近では攻撃方法が複雑化してきてセキュリティソフトも対応に追われる毎日だと思います。今回の事例は攻撃やフィッシングを防ぐためにどこまでユーザーのPCに食い込んでいいのか問われるような問題でした。ユーザーエクスペリエンスを損なわずに保護レベルを上げるのって相当難しいと思います。カスペルスキーは過去にもお世話になってきましたのでバージョンアップでもし改善されればぜひ使用したいと思います。